Dies ist eine alte Version des Dokuments!

Group Managed Service Accounts

Sicherheitshinweise

Dieses Tutorial zeigt nur den generellen Ablauf. Je nach Unternehmensstruktur, ist ein entsprechendes Berechtigungskonzept im Vorfeld zu planen. Wichtige Fragen, die vorher geklärt werden sollten:

- Wie sollen Berechtigungen vergeben werden (Gruppenberechtigungen, Einzeleberechtigungen)?

- Wie strukturieren wir unsere gMSA Konten (pro Server, pro Dienst etc.)?

Vorbereitungen

Root Key auf dem DC anlegen:

Add-KdsRootKey -EffectiveImmediately

Anschließend 10 Stunden warten, um sicherzustellen, dass die Replikation vollständig erledigt ist.

gMSA-Konto

anlegen

Auf dem DC:

New-ADServiceAccount -Name <ACCOUNTNAME> -DNSHostName <ACCOUNTNAME>.<DOMAIN>.<TLD> -PrincipalsAllowedToRetrieveManagedPassword <COMPUTERNAME>$

testen

Auf dem Zielsystem:

Test-ADServiceAccount <ACCOUNTNAME>

Bei Erfolg, meldet die Konsole True

Bei Fehlern auf dem Zielsystem

Eventuell müssen die RSAT-Tools aktiviert werden. Aussage von Microsoft hierzu:

Ab dem Windows 10-Update vom Oktober 2018 ist RSAT als Sammlung von Features bei Bedarf in Windows 10 selbst enthalten. Anstatt ein RSAT-Paket herunterzuladen, können Sie jetzt einfach zu Optionale Features verwalten unter Einstellungen navigieren und auf Feature hinzufügen klicken, um die Liste der verfügbaren RSAT-Tools anzuzeigen. Wählen Sie die gewünschten RSAT-Tools aus, und installieren Sie sie. Um den Installationsfortschritt anzuzeigen, klicken Sie auf die Schaltfläche Zurück, um den Status auf der Seite Optionale Features verwalten anzuzeigen.

https://learn.microsoft.com/de-de/windows-server/remote/remote-server-administration-tools

Wenn die Powershell noch geöffnet ist, kann man die Installation auch mit diesem Kommando starten:

Install-WindowsFeature -IncludeAllSubFeature RSAT

Nach der Installation ist ggf. ein Neustart fällig und das ActiveDirectory Modul muss in PowerShell importiert werden:

import-module ActiveDirectory

Berechtigungen

Die Berechtigungen können nun nach Bedarf vergeben werden. Entweder durch Zuweisen einer Sicherheitsgruppe im AD, oder als lokaler Administrator auf dem Zielsystem. Berechtigungskonzepte sollten immer nur die Berechtigungen enthalten, die wirklich nötig sind.

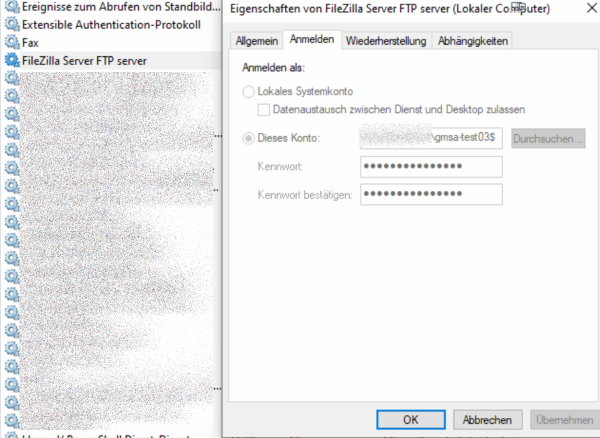

Dienste

Jetzt können Dienste in diesem Benutzerkontext gestartet werden. Hierzu einfach die Dienst Konsole öffnen und zu den Eigenschaften des Dienstes navigieren:

AnmeldenReiter öffnen- Selektion

Dieses Konto <ACCOUNTNAME>aus der Domäne hinterlegenPasswortFelder leeren- Dialog bestätigen

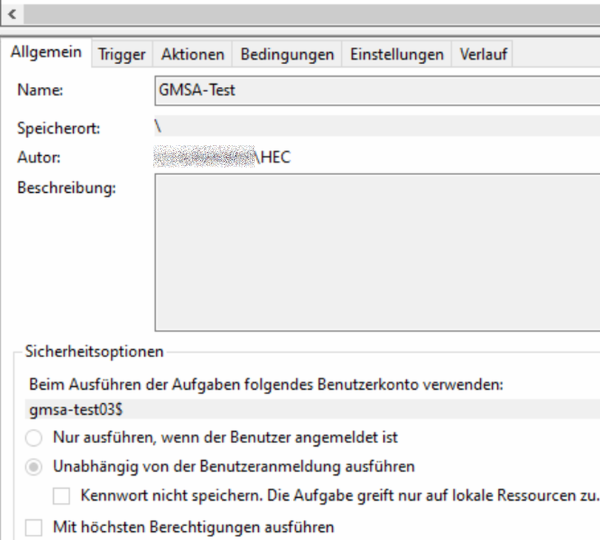

Aufgabenplanung

Um eine Aufgabe im Kontext des gMSA Accounts auszuführen, muss diese Aufgabe mit der Kommandozeile angepasst werden

schtasks /Change /TN "<AUFGABENNAME>" /RU "<DOMAIN>.<TLD>\<ACCOUNTNAME>$" /RP ""

Möglicherweise muss dem Account das Recht gewährt werden, sich als Stapeklverarbeitungsauftrag anmelden zu dürfen:

Quellen: